Elastic Security Labs’ın 31 Ekim tarihli raporuna göre Lazarus Group, kripto para borsasını tehlikeye atmak amacıyla yeni bir kötü amaçlı yazılım türü kullandı.

Elastik vardır adlandırılmış Yeni kötü amaçlı yazılım “KANDYKORN” ve onu belleğe yükleyen yükleme programı “SUGARLOAD”, çünkü yükleyici dosyasının adında yeni bir “.sld” uzantısı bulunuyor. Elastic, hedeflenen borsanın adını vermedi.

Kripto para borsaları, 2023’te, çoğunun Kuzey Kore siber suç kuruluşu Lazarus Group’a kadar takip edildiği bir dizi özel anahtar saldırısına maruz kaldı.

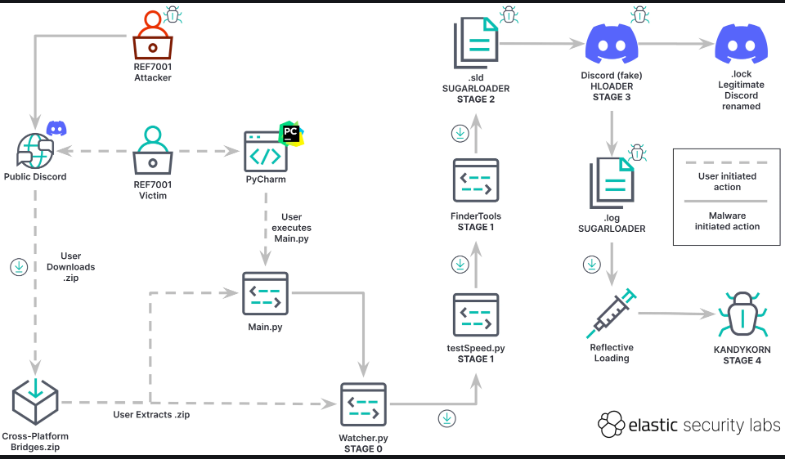

Elastic’e göre saldırı, Lazarus üyelerinin blockchain mühendisi kılığına girmesiyle ve isimsiz kripto borsasındaki mühendisleri hedef almasıyla başladı. Saldırganlar, farklı borsalardaki kripto para fiyatları arasındaki farklılıklardan kâr elde edebilecek karlı bir arbitraj botu tasarladıklarını iddia ederek Discord üzerinden iletişime geçti.

Saldırganlar mühendisleri bu “bot”u indirmeye ikna etti. Programın ZIP klasöründeki dosyalar, “config.py” ve “pricetable.py” gibi gizli adlara sahipti ve bu da programın bir arbitraj botu gibi görünmesini sağlıyordu.

Mühendisler programı çalıştırdıktan sonra program, bazı sıradan programları çalıştıran bir “Main.py” dosyasının yanı sıra “Watcher.py” adlı kötü amaçlı bir dosyayı da çalıştırdı. Watcher.py uzak bir Google Drive hesabıyla bağlantı kurdu ve bu hesaptaki içeriği testSpeed.py adlı başka bir dosyaya indirmeye başladı. Kötü amaçlı program, izlerini gizlemek için silmeden önce testSpeed.py’yi bir kez çalıştırdı.

testSpeed.py’nin tek seferlik yürütülmesi sırasında program daha fazla içerik indirdi ve sonunda Elastic’in “SUGARLOADER” adını verdiği bir dosyayı çalıştırdı. Elastic, bu dosyanın bir “ikili paketleyici” kullanılarak gizlendiğini ve bunun çoğu kötü amaçlı yazılım tespit programını atlamasına izin verdiğini belirtti. Ancak, başlatma işlevleri çağrıldıktan sonra programı durmaya zorlayarak ve ardından sürecin sanal belleğinin anlık görüntüsünü alarak bunu keşfetmeyi başardılar.

Elastic’e göre, SUGARLOADER’da VirusTotal kötü amaçlı yazılım tespitini çalıştırdılar ve dedektör, dosyanın kötü amaçlı olmadığını açıkladı.

İlgili: Kripto firmaları dikkat: Lazarus’un yeni kötü amaçlı yazılımı artık algılamayı atlayabilir

SUGARLOADER bilgisayara indirildikten sonra uzaktaki bir sunucuya bağlandı ve KANDYKORN’u doğrudan cihazın belleğine indirdi. KANDYKORN, uzak sunucu tarafından çeşitli kötü amaçlı etkinlikleri gerçekleştirmek için kullanılabilecek çok sayıda işlev içerir. Örneğin, kurbanın bilgisayarındaki bir dizinin içeriğini listelemek için “0xD3” komutu, kurbanın herhangi bir dosyasını saldırganın bilgisayarına aktarmak için “resp_file_down” komutu kullanılabilir.

Elastic, saldırının Nisan 2023’te gerçekleştiğine inanıyor. Programın muhtemelen bugün hala saldırı gerçekleştirmek için kullanıldığını iddia ediyor ve şunları belirtiyor:

“Bu tehdit hâlâ aktif ve araçlar ve teknikler sürekli olarak geliştiriliyor.”

Merkezi kripto para borsaları ve uygulamaları 2023’te bir dizi saldırıya maruz kaldı. Alphapo, CoinsPaid, Atomic Wallet, Coinex, Stake ve diğerleri bu saldırıların kurbanı oldu; görünüşe göre bunların çoğu, saldırganın kurbanın cihazından özel bir anahtar çalmasını ve müşterilerin kripto parasını saldırganın adresine aktarmak için kullanıyor.

ABD Federal Soruşturma Bürosu (FBI), Lazarus Grubunu suçladı Coinex saldırısının arkasında olmakbirlikte Stake saldırısını gerçekleştirmek ve diğerleri.

kaynak: Cointelegraph By Tom Blackstone, https://cointelegraph.com/news/lazarus-kandykorn-malware-attempt-compromise-exchange-elastic